サイバー空間に取り込まれた社会

和戸川 純

19世紀に放射能の研究を行い、ノーベル賞を受賞することになった、キュリー夫妻とアンリ・ベクレル。彼らの研究成果の延長線上で、核兵器が作られることを、これらの研究者は夢想だにしなかった。

科学の進歩と応用は、通常このような経過をたどる。研究が先端的であればあるほど、自分の研究成果が社会でどのように使われるのかを、当の研究者が予想することをできない。

科学の飛躍的な進歩は、どの分野においても、以前は少数の天才的な頭脳に負った。ところが、コンピューターを組み込んだネットワークが誕生すると、事情が全く異なってしまった。この分野においては、世界中の膨大な数の普通の人たちが、ネットワークの技術進歩と社会への適用拡大に、絶え間なく貢献している。その結果、ネットワークは、方向性を決定する権威不在のままに、自己増殖的に社会の隅々にまで浸透し続けている。

誰にもコントロールできない、インターネットを中心にしたネットワークの進歩。これは、利便だけではなく、予測不可能な究極の困難を人間にもたらす可能性を、秘めている。

私たちにできることは、この巨大ネットワークの実体を、まず理解すること。そして、可能性とリスクを考慮しながら、予想外の危機が現実のものになったときに、個人と社会への被害が最小限になるように、できる限りの準備をしておくこと。

究極のリスクがタイトルのようになる。リスクが現実にならないようなフェイルセーフシステムを、構築できるのだろうか?最悪のリスクが現実化したときに、どう対処すればいいのだろうか?

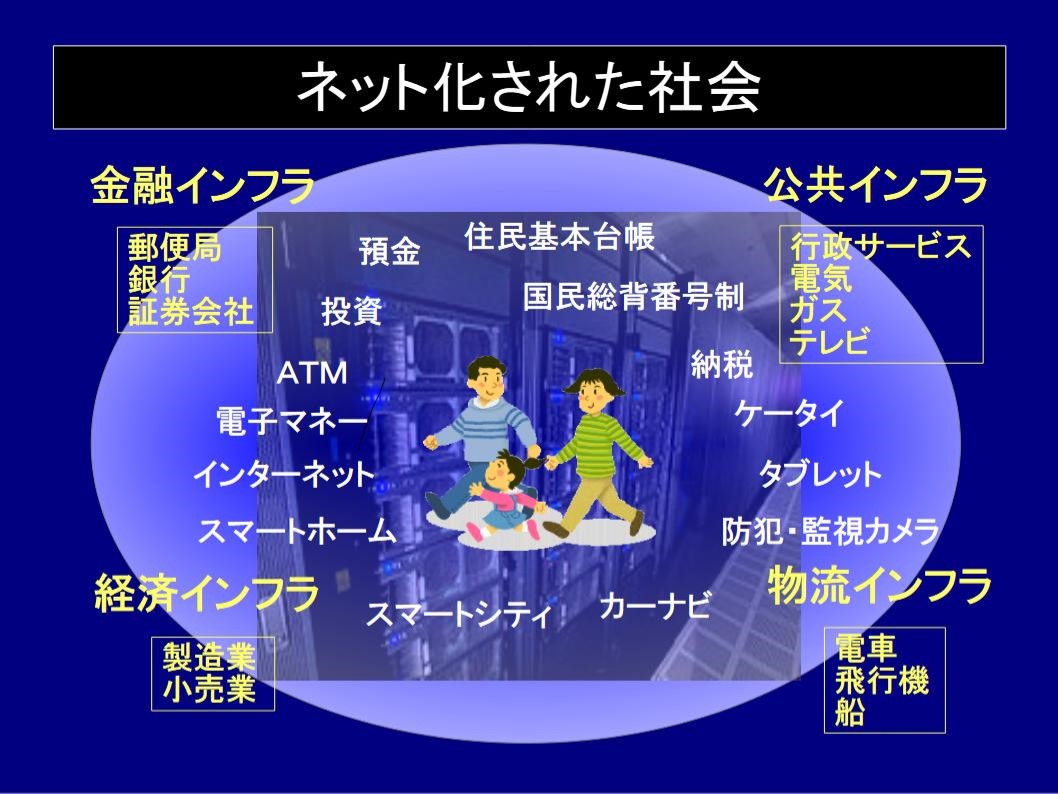

IT関連の職業の人ならば、自分のパソコンに蓄えられたデータが、様々なネットワークの中に組み込まれていることを、実感している。インターネットを中心にしたネットワークにおいて、スーパーコンピューターが、最も重要な役割を果たしているわけではない。家庭や企業にある膨大な数のパソコンやスマホを使って、普通の人たちがデータを収集し、蓄積し、分析し、他へ流している。メールの送受信、ネット検索、GPSの使用、オンラインゲーム、オンラインバンキング、オンラインショッピングなどにおいて、一つひとつのアクションの全てが、巨大なデータベースの一部になっている。

パソコンもスマホも持っていないから、インターネットとは無縁と思っている人も、巨大なネットワークの中にしっかりと組み込まれている。

電灯をつければ、いつどれだけの量の電気を使ったのかが、電力会社のサーバーに記録される。コンピューターが割り出した電気料金を支払うために、自動振込みにしておけば、銀行のサーバーに存在する自分の口座から、料金が引き落とされる。現金で支払うために、ATMから預金を引き出すと、引き出した額ばかりではなく、引き出した支店や日時まで記録されてしまう。防犯カメラに自分の映像が残る。

トイレで水を流しても、テレビでお笑い番組を見ても、状況は全く同じだ。個人情報がデータベースに残される。情報のほとんどが、人間の手を経ることなく、ネットワーク内のコンピューターによって処理される。

役所で住民票を請求すれば、住民基本台帳にたくわえられている、膨大な個人情報の中から、コンピューターが請求者の情報を抜き出す。ショッピングに出かけて何かを買えば、資源の掘削、搬送、製造、物流に至るまで、ネットワークによって管理された製品を、入手することになる。旅行で乗る電車や飛行機は、人間の手では処理できない複雑な時刻表に沿って、コンピューターによって運行されている。

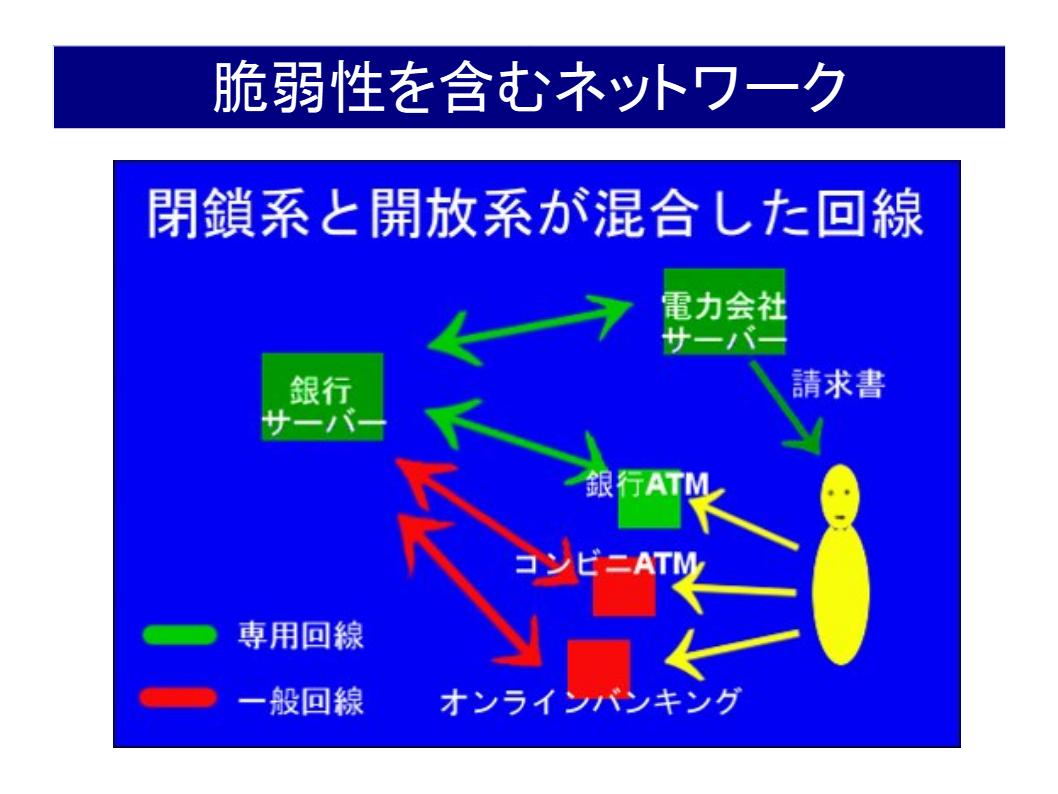

電力会社と銀行のサーバーが、ネットワーク内のどこかでつながっていることを、ここで特に強調しておきたい。ネットワークの一部に脆弱性があれば、脆弱性はネットワーク全体へ及んでいく。

銀行のATMは、銀行の専用回線で銀行につながっている。しかし、コンビニのATMは、インターネットの一般回線で銀行へつながっている。オンラインバンキングは、勿論インターネットを使っている。巨大で複雑なネットワーク内のオープン性が、ネットワーク全体に脆弱性をもたらす。

ネットワーク回線の説明をしておこう。電話線、無線、衛星回線などが通信インフラになる。これに、間もなく電線が加わる。回線の利用の仕方によって、一般回線と専用回線に分けられる。

一般回線は、誰でも使用できる回線だ。インターネットや電話が代表的な一般回線になる。

専用回線には、2地点間のものだけではなく、分岐型のものがある。必ずしも、専用の通信経路や周波数を使っているわけではない。他の回線と多重化されている場合が多い。

専用回線を使えば、情報が漏洩・盗聴・改ざんされる可能性が低くなる。金融機関、放送局、官公庁、鉄道会社、電力会社、警察、自衛隊などが、独自の回線を持っている。しかし、上に書いたように、セキュリティが高いはずの銀行のサーバーが、インターネットを介して一般回線につながっている、という現実がある。自衛隊が暗号化した無線回線を使っていても、空中を自由に飛んでいる電波を、誰でも受信できる。セキュリティホールがどこにでもある。

ほとんど全ての人や企業が、銀行に口座を持っている。個人や企業の資金が、巨大なマネープールの中に組み込まれ、ネットワークを介して全地球的に動かされている。

銀行のサーバーが、犯罪者の格好の標的になる。巨大なマネープールの一部に進入され、マネーが不正に送金されても、銀行員が気づかないことが、多々あるに違いない。不正送金を知っても、信用が大事な銀行は、自行のセキュリティが破られたことを、外部へ公表しないと思われる。進入を公表すれば、セキュリティの脆弱箇所が、外部に知られる懸念もある。

銀行へのサイバー攻撃の氷山の一角として、公表された例をあげておく(nonfiction J)。

- 2004年10月に、三井住友銀行ロンドン支店のサーバーが攻撃された。銀行のサーバーに、行外から自由に操作できる、トロイの木馬が仕掛けられた。2億2000万ポンド(約440億円)が、世界の10銀行へ送金されそうになった。しかし、内偵していた英警察が、自称「貴族」を未然に逮捕。

- 2011年1~6月に、ロシア人の通称「Soldier」が、情報収集プログラム「Spyeye」を、個人や企業へメールで送り込んだ。オンラインバンキングのログイン情報を盗み出した。日本を含む約90カ国から、320万ドル(2億5000円)を荒稼ぎ。「Soldier」は特定されていない。

- 日本におけるオンラインバンキングでの不正引き出しは、2011年4~9月だけで、51金融機関、121件。被害額は約2億7000万円に上がった(日テレNEWS24)。2013年1月だけで、国内のオンラインバンキングの被害額が、約2000万円(BIGLOBEニュース)。

- アメリカで金融機関のネットワークに進入され、従業員のログイン情報が盗まれた。攻撃者が顧客の口座を操作して、国外へ不正送金。

金融機関は、不正アクセスを困難にするために、特殊なパスワードの導入を始めた。三井住友銀行は、希望者にパスワード生成機(長さ6センチの小さなデバイス)を渡す。銀行のサーバーと連動していて、1分毎に使い捨てのパスワードを表示。

預金者はまず通常のIDとパスワードでアクセスする。次のページに進むと、この使い捨てのパスワードを入力することを求められる。侵入者は、個人のパスワード生成機を手に入れるか、銀行内の隔離されたパスワード生成サーバーに、進入しなければならない。不正進入が極端に難しくなる。オーストラリアのシティバンクは、この使い捨てのパスワードを、ログイン毎にスマホへ送ってくる。進入者は、通常のIDとパスワードに加えて、個人のケータイ番号まで盗まなければならない。

しかし、人間のやることに完璧はない。セキュリティレベルをどれほど上げても、常に注意を払っていなければならない。

企業やインフラへのサイバー攻撃。機密情報の漏出ばかりではなく、社会の機能を混乱させる点からも、深刻な問題になる。

アメリカで、最近、複数の都市の電力施設が攻撃され、停電が発生した(ITmedia)。マイクロソフト、アップル、フェイスブック、ツイッター、NBC、コカコーラなど、数百社が攻撃を受けた。2012年に国土安全保障省(DHS)が対応した、政府機関、重要インフラ、企業への攻撃は、前年比7割増の19万件に達した。FBI捜査官によると、「被害を受けた企業から協力を得るのは極めて難しい」ので、これらの攻撃は氷山の一角に過ぎない(ロイター)。

2011年に、米国ソニーのサーバーが不正進入され、7700万件もの顧客情報を盗まれた。賠償金の支払いだけでも1000億円といわれる。犯人は、後述するハッカー集団アノニマスと思われる。

アメリカ以外の国では、イランが、2010年頃から断続的に攻撃されている。

日本では、2011年に三菱重工が攻撃され、防衛・原発関連情報が流出したと思われる。防衛・化学関連企業、政府機関が常時攻撃されている。

サウジ国営石油会社サウジアラムコが、2012年に攻撃され、社内のワークステーション約3万台がウイルスに感染。データが消去された(日経新聞)。

中国国防省は、2012年に、政府機関などが月14万回以上も攻撃された、と発表。攻撃の6割はアメリカから 。

英BPのシステムへ、多いときには1日5000回も進入が試みられる。

2013年3月に、韓国の銀行とメディアのサーバーが、いっせいにダウンした。サーバーへ直接に進入されたのだ。3万人超のサイバー要員を抱える、北朝鮮が攻撃したと推測される(日経新聞)。

攻撃される個人、企業、機関はとても多様だ。同時に、攻撃者も、個人、機関など多様な上に、世界中の無関係な人や企業の、サーバーとコンピューターが踏み台にされるので、追跡が難しい。

有名なハッカー集団として、ラルズセキュリティやアノニマスがある。愉快犯と目されるラルズは、CIAやソニーなどを攻撃し、次のように述べている。「犯行を公表している我々ではなく、公開されていない事実を恐れるべきだ」。アノニマスは、政府などへの抗議のために、サイバー犯罪を引き起こしている。2013年4月になってから、核戦争を予告する北朝鮮を攻撃し始めた(ロイター)。企業の幹部には、「ラルズやアノニマスの襲い方は、ある意味で親切だ」、という意見が多い。

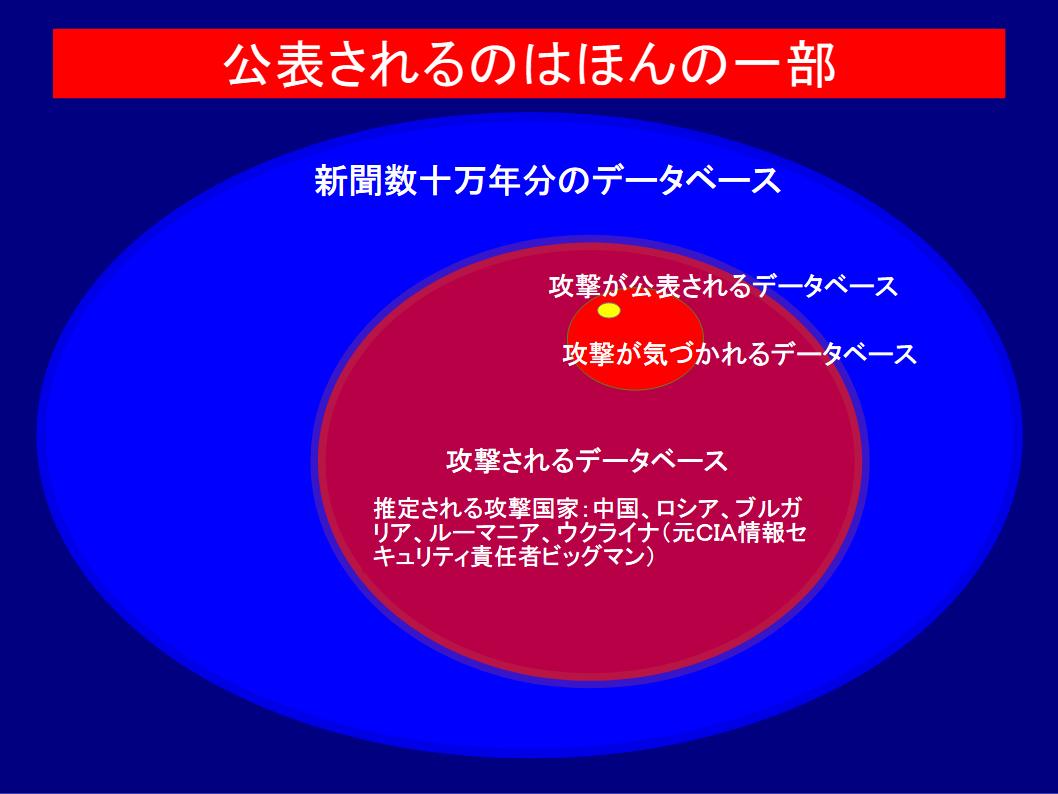

サイバー攻撃は「自覚症状のないガン」。攻撃された側が、情報漏洩などに気づかないことが多い。企業が恐れるのは、気づかれずに情報を盗み出す産業スパイだ。

サイバーセキュリティー企業ラックは、2012年1~6月に、日本国内の企業や官公庁の情報が漏洩した事件21件に、対応。うち15件は、2011年3~5月に侵入された、と推定された。約1年間に渡って、情報が盗まれたことに気づかなかったのだ。

日本のIT国家戦略を、技術面・人材面から支えるために設立された、情報処理推進機構。ここへ報告された、2012年8月の国内企業・機関のウイルス感染被害件数は、0件だった。すなわち、この報告を信じれば、被害は全くなかったことになる。警察庁への報告によると、2012年の1年間に企業などへ送られた攻撃メールは、1009件となっている。この数も、サイバー戦争の現状を考慮すると、信じられないほど小さい。

攻撃されていながら気づかない、あるいは気づいても公表しないので、結果として日本全体のセキュリティを危うくしている。それが日本の現状だ。

リアルタイムで、サイバー攻撃を包括的に監視している、情報通信研究機構のデータを信用したほうがいい。下の表で、最下段以外が、情報通信研究機構が公表したデータだ。

| 年度 | 件数 | 標的 | 攻撃元国 |

|---|---|---|---|

| 2011~12年 | ー | 日本の政府機関、企業 | 中国約25億件、アメリカ約23億件 |

| 2012年4月 | ー | 日本の政府機関、企業 | 中国38%、ロシア16%、アメリカ6% |

| 2012年 | 約78億件 | 日本の政府機関、企業 | ー |

| 2012年 | 1009件 | 企業など | アメリカ26%、中国21%、日本20% |

異なる機関ばかりか、同じ機関による報告でも、時期が異なると数字に食い違いが生じる。このことが、攻撃元特定の困難さを示している。これらの報告から、中国ばかりが「悪者」ではないことが分かる。攻撃者は世界中にいる。

一般に、IT大国というイメージがなかった北朝鮮。2013年3月の韓国の放送局・銀行への大規模なサイバー攻撃によって、注目を集めるようになった。ただし、北朝鮮による攻撃という確かな証拠は、得られていない。大規模攻撃でも、攻撃者の特定が困難なことが、サイバー戦争の難しさを示している。

この攻撃は高度なものだった。情報システムの中枢であるサーバーに直接に侵入して、不正プログラムを仕掛けたのだ。攻撃の踏み台として、インターネット内の中国のIPアドレスを使ったと思われる。

北朝鮮は、1980年代からサイバー戦争の態勢を構築し始めた。毎年1000人のハッカーを養成し、現在のサイバー要員は3万人超になる(朝鮮日報)。

しばしば攻撃に使われる、メールの手口を紹介しておこう。

不正プログラムが埋め込まれた添付ファイルは、圧縮・ロックされている。ウイルスソフトから検知されない。開くとコンピューターに感染する。感染したコンピューターは、自動的に攻撃者のサーバーに接続。そこから、被害者のコンピューターへ、多様なスパイマルウエアが送り込まれる。このような機能を有する新種のウイルスMiniDukeが、感染を広げつつある。こちらは、メールではなくPDF文書に仕込まれている(ITmedia)。

高度で執拗なサイバー攻撃を調査対象にする、アメリカのマンディアント社。空軍出身のプロたちが創設した、サイバーセキュリティ会社だ。2013年2月に、このマンディアントが、「APT1」と呼ばれる衝撃的な調査報告書を公開した。

マンディアントに調査を依頼したのは、ニューヨークタイムズ紙だった。同紙は、2012年10月に、温家宝首相一族に27億ドル(2500億円)以上の蓄財があることを、報道した。以後4ヶ月間に渡って、激しいサイバー攻撃を受けた。全従業員のパスワードが盗まれ、社員のコンピューターが何者かによって潜入された。同紙への情報提供者を知ろうとしたと思われる。

マンディアントの報告書が世界に衝撃を与えた理由は、2つある。

まず、攻撃元特定が極端に困難なサイバー攻撃に対して、攻撃元を明確にしたことがある。マンディアントは、攻撃者が取った手法を解析し、スパイマルウェアが残した痕跡を、徹底的に洗い出した(Newsweek)。

攻撃者は、「コメント・クルー」として知られるハッカー集団だった。10数カ国にある1000近いリモートサーバーを、踏み台として使っていた。マンディアントは、各地のサーバーに残る痕跡を追跡調査した。

たどり着いた攻撃者の発信元が、衝撃的だった。テレビによく現れる、巨大なテレビ塔が立っている、中国上海の浦東区。そこにある複数のネットワークが攻撃元だった。浦東区の4つの大型コンピューターネットワークのうちの2つまで、マンディアントが特定した(ITpro)。攻撃者は人民解放軍の敷地周辺にいた。人民解放軍61398部隊のコンピューターが、攻撃に使われていたのだ。

マンディアントによると、三菱重工への攻撃もここから行われた(ロイター)。

| 役割 |

中国サイバー部隊の中核、最精鋭

当部隊が対米、山東省や遼寧省の部隊が対日・対韓を担当 |

| 組織 | 人民解放軍総参謀部技術偵察部 |

| 当部隊要員 | 約500人 |

| 全サイバー部隊要員 | 約40万人 |

| 傘下機関 | 信息工程大学、電子工程学院、理工大学、ネット専門研究機関841研究所、その他の専門学校 |

| 連携 | 3万人以上のメンバーを持つ中国最大のハッカー集団「中国紅客連盟」 |

| 所在 | 中国上海浦東区(東京ドーム24個分の敷地で増設工事進行中) |

マンディアントによると、この部隊が、2006年頃から、アメリカの141以上の機関に進入して、数百テラバイトのデータを盗んだ。

中国の他のサイバー部隊には、中国軍海南島基地陸水信号部隊がある。隊員数は約1100人で、総参謀部第3部に所属する。2009~10年に、米国政府・軍機関や企業を頻繁に攻撃。標的は、アメリカ・台湾の軍事関連施設やチベット関連施設。日本の政府機関へも不正にアクセスした。もう一つは、悪名高い北京ネット宣伝部隊で、国内ネットを常時監視している。北京の隊員数は6万人だが、全国では20万人になる。ネット宣伝部隊への協力者は、数100万人に達する(北京市幹部)。

アメリカと中国は、峻烈なサイバー戦争に直面しているように見える。だが、世界レベルで深謀遠慮の感覚を持つのが苦手な日本人には、理解し難い側面がある。ここをきちんと理解しなければ、日本人自身の生き残りに問題が生じる。

人間関係においては、アメリカへの最大の留学生派遣国が、中国。中国人は、政治的には、まだアメリカの支配層に食い込んではいない。けれども、シリコンバレーでは、極めて重要な役割を果たすようになった。アメリカのIT産業で仕事をしていた中国人が、中国に戻ってIT関連の仕事につく。この中には、サイバー戦争の中核になる者が、いるに違いない。

アメリカと中国は、経済的には蜜月関係にある。相互依存の関係だ。中国は、1兆2000億ドル(115兆円)の米国債を保有。日本の米国債保有は1兆1200億ドル。中国はアメリカの輸出相手国のうちの第3位。輸入相手国では第1位になっている。日本は、各々4位と4位だ(ロイター)。

こういう利益を全て考慮し、対米サイバー戦争の目に見える部分においては、中国は極めて慎重になっている。中国国防省によると、「サイバー攻撃への中国軍関与説は、科学的根拠に乏しい。サイバー攻撃の攻撃元を特定するのは困難」、ということになる。同省は、「国防省を含む、中国政府機関ウエッブサイトへのサイバー攻撃が、2012年には月平均14万4000回もあった」、と報告している。「うち63%がアメリカから」、だそうだ。ただし、「これを理由にアメリカ批判をすれば、協調関係を壊すので、アメリカを批判しない」、と中国国防省が述べている(ロイター)。

尖閣諸島問題での日本への傲慢な態度に比べて、アメリカに対する、中国の最大限謙虚な態度は、何を意味するのだろうか?私たち日本人は、注意深く考察したほうがいい。

アメリカのサイバー戦争に対する戦略を概括しておく。

- 2011年7月に、米国防総省(ペンタゴン)が、サイバー攻撃に対する戦略を発表した。サイバー攻撃を戦争行為とみなし、サイバー空間を、陸・海・空・宇宙に続き、第5の戦場と規定。サイバー攻撃を受けた場合は、武力で敵地を攻撃する権利を保有する、とした。

- 2013年3月に、アメリカ、日本など15カ国による、大規模な国際演習「サイバーストーム」を実施。電力などの重要インフラへの攻撃を想定。9.11後に発足した、国土安全保障省(DHS)が主催した。

- ペンタゴンは、2015年までに40のサイバー部隊を増設する。13もの部隊が攻撃専門部隊であることに、注意が必要だ。27の部隊が、太平洋軍や中央軍などの地域司令部を支援する役割を、担う(Newsweek)。

サイバー戦争能力を高める必要性として、次のような危機の事例があげられている。

- 中国が、1990年代末に、「アメリカとの軍事力の差を埋めるために、サイバー攻撃が有力」、とした。2003年にサイバー戦闘部隊を創設。2007年までに、 欧米のネットワークに大規模な侵入を行った。欧米や日本の企業・研究機関から、医薬品やナノテクノロジーの技術、兵器システムなど、史上例を見ないほど大量の情報を盗んだ。

- 2008年に、ペンタゴンの軍事用機密コンピューターから、大量の情報が盗まれた。ウイルス感染ドライブが、中東の米軍基地でコンピューターに差し込まれたことが、原因だった。2011年にも、ペンタゴンの最重要機密書類2万4000点が盗まれた。新型ステルス戦闘機F35のデザインを含む(日経新聞)。侵入元の特定はできていない。

- アメリカ防衛の中核であるホワイトハウスのMilitary Officeが、中国からの攻撃者に進入された(White House)。100以上の海外情報機関が、アメリカ政府のネットワークに常時侵入を試みている。電力網・交通網・銀行システムなどの社会インフラも、攻撃されている。ATMも攻撃された。

- 北朝鮮が、他国のインフラ破壊のための大規模な投資を行っている。優秀なハッカーを育てるために、小学生の時から英才教育。サイバー部隊要員は既に3万人を超えている。韓国の政府・軍部・金融機関などへ大規模な攻撃を実施した。

| 創設 | 2009年 |

| 役割 | 国防はアメリカ全体のITインフラに依存、国家的なサイバー防衛と攻撃を主導 |

| 組織 | 戦略軍下の副統合軍の一つ |

| 司令官 | 国家安全保障局/中央保安部長官のアレクサンダー大将 |

| 要員 | 2万人 |

| 本部 | メリーランド州フォート・ミード陸軍基地 |

ペンタゴンのサイバー戦略は、東西冷戦後最大の大規模な戦略。この戦略の背後にある歴史認識は、次のようになる(Foreign Affairs 2010)。

- アメリカのデジタルインフラが世界を圧倒している。それが、経済的にも軍事的にもアメリカを有利にしている。そこが攻撃されれば、国益が甚大な被害をこうむる。

- 米軍の軍事活動の全てで、ITが使われている。世界数10カ国にまたがる1万5000のネットワークの中に、700万台のコンピューターが存在。巨大ネットワークには常に脆弱性が存在する。

- サイバー戦争は非対称戦争だ。安価なコンピューターがあれば、攻撃が可能になる。攻撃者を特定するのは困難。攻撃者が優位になる。

サイバー戦争を全面的に推進するために、ペンタゴンは次のように決意している。

- 戦場がいつどこで発生するのか、予測不可能。高いサイバー軍事能力と柔軟な戦略が必要になる。アメリカを総体的に守るのが、政府の安全保障と防衛上の最重要任務になる。ペンタゴンは、与えられた役割を果たさなければならない。

- ペンタゴンは3層からなる防衛システムを構築した(Wikipedia)。表の2層で、セキュリティソフトとファイアウオールを常時アップデート。装備センサーで進入を検地し特定する。奥の1層で、政府のインテリジェンスを活用した、高度かつ積極的な防衛を行う。

国家安全保障局(NSA)が、リアルタイムで進入を警告するシステムを開発した。防衛・情報機関のネットワークを保護することを、目的にしている。センサー・見張り・攻撃からなるシステムで、オープンなインターネットと軍事ネットワークを、常時監視している。

アメリカがサイバー戦争について話すときには、当然のことながら、自分たちを加害者ではなく、被害者の立場に置く。しかしながら、覇権国家であり続けたいIT大国のアメリカは、サイバー戦争においては強大な加害者にもなる。

暗号名「オリンピックゲームズ」というサイバー作戦が、ブッシュ前大統領によって開始された。この秘密作戦で、アメリカとイスラエルが、共同でスタクスネットウイルスを開発した、と思われる(両国の機関は、公には認めていない)。このウイルスは、インターネットやUSBメモリーを介して、コンピューターに感染する。Windowsの脆弱性を利用した、個人では作れない高度なものだ(土屋慶応大教授)。2011年に、数ヶ月に渡って、イランの核施設を攻撃。核燃料施設のウラン濃縮用遠心分離機を、制御不能にした。周波数変換装置が攻撃されたので、約8400台の遠心分離機の全てが稼働不能に陥った。今までで最も成功したサイバー攻撃と言われる。

逆に、アメリカの原子力機関も攻撃されている。2011年に、公表されているだけでも10回攻撃された。

軍事作戦で使われたサイバー攻撃には、2007年に、イスラエルがシリアの防空網をサイバー攻撃した例がある。防空網を無力化してから、原子炉を空爆した。