不正アクセスの実態と対策

和戸川 純

コロナウイルスの感染が拡大しているために、テレワーク(在宅勤務)を開始した企業が多い。自宅で作業を行い、ネット経由で社内や社外とやり取りをするテレワーク。日本の普及率は、総務省の資料(2011年)によると、アメリカ、カナダ、フィンランド、イギリス、ドイツ、フランスなどよりも低いので、コロナウイルスの感染をきっかけにして、テレワークが今後かなり伸びると思われる。

サイバー空間におけるセキュリティの意識が、他の主要国に比べると、日本では官民ともに低い(エッセイ34「人間が制御できない究極のリスク」)。

テレワークでは、コンピュータなどの自宅のデバイスが、占有回線ではなく共有回線を介して、社内外へ接続されることが多い。閉じたネット空間で作業を完結できる、社内での作業に比べると、リスクが飛躍的に増大する。

ネットにおけるぜい弱個所を経由して、企業のシステムへ侵入することを意図するハッカーにとっては、攻撃が極めて容易になることを意味する。たった一つの突破口を与えることが、企業の衰退に関わりかねないことを理解し、セキュリティを最高度に上げなければならない。それでも、プロのハッカーはぜい弱個所を見つけてしまう。常に細心の注意を払い、ちょっとした異常に対しても、心に埋め込まれた高感度のセンサーに、警鐘が鳴るようにする努力を継続することが必要になる。

エッセイ46「Windows10のセキュリティ設定」と エッセイ52「メールを攻撃から守る方法」の追記に書いた内容に新しい知見を加えて、この評論をまとめた。私の経験が、皆さんへの注意喚起になれば幸いだ。

私がインストールしているウイルス対策ソフトは、トレンドマイクロ社のウイルスバスターだ。毎月送付されるセキュリティ脅威レポートの今月号に、スパイウエアを削除したことが述べられていた。そのスパイウエアの名は、PUA.Win32.TorTool.A。PUAは、プラグインやツールバーに紛れてインストールされることが多い。フリーソフトとセットになってインストールされることもある。私の場合は、ウイルスバスターによって削除された時期を考慮すると、ネット検索中にインストールされたと思われる。

PUAは、一般的には、ダイヤラー、アドウェア、ダウンローダー、アンインストールツール、バンドルウェア、収益化ツール、リモート管理ツールなどの、必須ではなく、不要と判断されるプログラムに分類される。望ましくない可能性があるアプリケーション(PUA)、またはグレーウェアと呼ばれる。厳密にはマルウェアではないが、パソコンなどの標的デバイスへの侵入などの、悪質な目的に使われることがある。

私のパソコンではウイルス対策ソフトが検出したが、デバイスに次のような症状が出たならば、PUAが知らない間にインストールされたことを、疑ったほうがいい。

●ブラウザのスタートページの突然の変更。

●ポップアップ広告の頻繁表示。

●デバイスのパフォーマンスが著しく低下している、という警告の表示。

上記のウイルス名において、PUAよりもTorToolという箇所が、より高いリスクの存在を示している。ランサムウェアとして使われる、不正プログラムであることを示唆するからだ。ランサムウェアは、感染したデバイスに存在するデータを暗号化したり、デバイスの機能を停止させたりする。暗号を解除したり機能を元に戻したければ、身代金(ランサム)を支払うことを要求する。足がつきにくいので、ビットコインなどの仮想通貨で支払うことを、被害者に要求することが多い。

TorToolとしては、NetTool.Win32.TorTool.adqマルウェアがよく知られている。このマルウェアは、フィッシングにも使われる。メールに書かれた偽サイトのURLをクリックすると、偽サイトに埋め込まれたマルウェアが、被害者のデバイスに感染する。個人情報などの重要なデータが、このマルウェアによって攻撃者へ流されてしまう。

私のパソコンでは、ウイルスバスターがPUA.Win32.TorTool.Aを検出した。検出されたマルウェアは、一時ファイルを保管するフォルダに潜んでいたが、一時ファイルとして存在すると、ウイルス対策ソフトが見逃すことがある。OSのプログラムや、正式にインストールされたアプリケーションに紛れているほうが、ウイルス対策ソフトが検出しやすい。このようなことが、NetTool.Win32.TorTool.adqを送り込んだのは、プロのハッカーであることを示唆する。

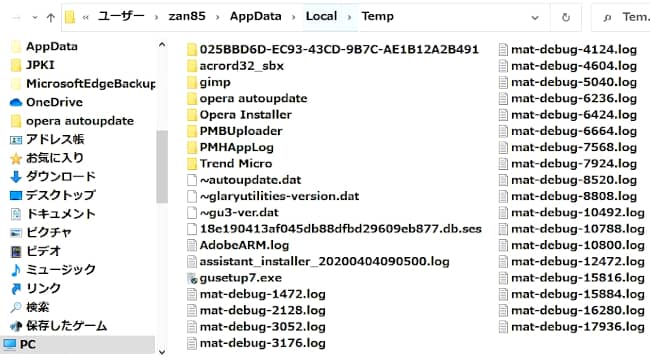

一時ファイルのフォルダに保管されたファイルは、クリーニングソフトでは削除されない。手動で削除しなければならない。一時ファイルの合計サイズは、放っておけば膨大になる。セキュリティの観点だけではなく、空き容量を増やすためにも、手動クリーニングを定期的に実施したい。一時ファイルへは次の経路でアクセスする。Tempフォルダに一時ファイルが保管されている。

Windows(C:)>ユーザー>(ユーザー名)>AppData>Local>Temp

上図がTempフォルダの中身で、一時ファイルが示されている。こんな感じで、Tempフォルダにファイル名がズラッと並ぶ。クリーニングをやったことがなければ、数千以上のファイル名が並ぶかもしれない。これらのファイルを全て削除しても何も問題はないので、一気に削除したい。

私のメールソフトはMozilla Thunderbirdだ。エッセイ52「メールを攻撃から守る方法」に書いた、なりすましメールが送られてこなくなったとき、メールの安全性に気を使う必要性が減少したので、安心した。しかし、2ヶ月ほどあとに再び攻撃が始まった。

1月22通、2月7通、3月5通...と、なりすましメールの配信が続いた。常時ではなく、標的が油断した頃合いを見計らって攻撃しているように思える。エッセイ52に書いたテクニックに加えて、心理的な計算を注意深くしていることから、ハッカーはなりすましのプロと考えたほうがいい。

要件名や送付のタイミング、それにメールに表示された送受信者のメールアドレスは、2月まではそれ以前とほぼ同じだった。同一のハッカーが攻撃を繰り返していることは、確実と思われた。しかし、3月からは、それまでとは異なり、なりすまし送信元の企業名に現実性を持たせたメールが、3通あった。1通はヤマト運輸を名乗り、他の2通はDHLの連絡メールのように見せかけていた。DHLのなりすましメールは英語で書かれていた。

アマゾンになりすましたメールを3通受け取ったことがある。海外のアマゾンへ書籍を注文したことはないが、これらのなりすましメールは英語で書かれていて、海外のアマゾン支社が装われていた。ただし、英文だからといって、アメリカやイギリスが発信元とは限らない。

通常は、メールの差出人の欄の最初に、差出人の名前が表示される。この名前が、メールアドレスのauto-confirm1116@amazon.comになっていた。ここに表示される文字列は、送信者が何とでも自由に設定できる。名前に続く<>欄内にはメールアドレスが表示される。3通のなりすましメールでは、<mkiernan41@yahoo.com>というように、ヤフーのメールアドレスになっていた。アマゾンがヤフーメールを使うはずがないので、これでは偽メールであることがすぐにばれてしまう。

宛先にもCcにも私のメールアドレスが表示されていなかった。このことは、なりすましメール送信の踏み台にされたコンピュータから、これらのメールが一斉に送信されたことを疑わせる。私はいくつかのメールアドレスを使い分けているが、私のどのアドレスが標的になったのかは、分からなかった。

メールには、注文確認のためと称してファイルが添付されていた。しかし、注文確認のファイルにしては容量が大きすぎ、144KBもあった。多くの遠隔操作マルウェアの容量が、ちょうどこの程度だ。添付ファイルを開いたならば、トロイの木馬が、私のコンピュータに埋め込まれた可能性が高い。

これらのメールがとても危険らしいことは分かるが、ここまでに書いたように、なりすましメールとしては余りにも欠陥が多く、注意深い受信者にはすぐに見破られてしまう。

もっと巧緻なハッカーによるなりすましメールとして、ウエルズ・ファーゴ社を装ったものがあった。ウエルズ・ファーゴはアメリカの大きな金融機関だが、私はここに口座を持っていない。どのように巧みに装われていても、なりすましであることが即座に分かってしまう。ハッカーは、行き当たりばったりで、知っている限りのメールアドレスへなりすましメールを送付したと思われる。数多い受信者の中にウエルズ・ファーゴの顧客がいれば、信用してしまう可能性がある。

差出人名がWELLS FARGOになっていて、 <>欄内に示されたメールアドレスにウエルズ・ファーゴという文字が入っていた(sansga@WellsFargo.com.postfix.casesmaker.ru)。WellsFargoの名前に大文字を使うことによって、ウエルズ・ファーゴの名前を目立たせ、ウエルズ・ファーゴからのメールと受信者を早合点させるようになっている。しかし、このアドレスの最後が.ruになっていることに気づく人を、だますことはできない。.ruはロシアの国別コードだ。アメリカの金融機関のウエルズ・ファーゴが、ロシアのメールアドレスを使うことは考えられない。

私が金融機関でしか使っていないメールアドレスへ、これらのなりすましメールが送られてきた。ロシアからは、金融機関へ多くのサイバー攻撃が行われている。金融機関に登録されているメールアドレスを入手したことなどを考慮すると、ロシアの有能なハッカーが、なりすましメールを送ってきたと思われる。

なりすましメールには、ZIPで圧縮されたファイルが添付されていることが多い。ZIPで圧縮された感染ファイルから、不正プログラムを検出することは、ウイルス対策ソフトには難しい。ファイルからウイルスを検出したので、感染ファイルを削除したという内容のメールが、契約しているサーバーから届いた。このような検出例は3件しかなかった。セキュリティソフトに頼りすぎるのではなく、ユーザーの注意がとても大事なことは、疑いがない。

なりすましになかなか引っかからない標的には、ハッカーが作戦を変えるようだ。上記の3月以降のなりすましメールは、ビジネスに関係した内容ではなく、個人的な興味を引くような内容になっていた。 件名を以下に示す。

「単に最高の場所」、「素敵な音楽」、「Re:行ったことがありますか。」、「Re:クールなもの」、「招待」、「Re:あなたの助けを必要と」

これらのメールには添付ファイルがなく、テキスト中のURLをクリックさせて、不正サイトへ誘導することを意図していた。URLをクリックしたならば、表示された不正サイトから、私のパソコンへマルウエアが送り込まれた可能性が、高い。

また、3月以降のなりすましメールは、ハッカーが、メールユーザーの人間関係を心得た上で攻撃することを、示していた。全てのなりすましメールで、受信者名が私のフルネームだった。差出人の名前とメールアドレスは以下の通り。

xxx xxx <ooo.ooo@numericable.fr>

xxx xxx(実名を隠す)は、エッセイ52「メールを攻撃から守る方法」に書いた、私のフランス人の友だちの名前だ。ooo.oooは、その友だちのチェコ人の名前。受信者である私が、xxx xxxという名前を見て、友だちからのメールと判断することを、ハッカーは期待していた。ところが、メールアドレス欄のooo.ooo@numericable.frというアドレスには、別の人の名前ooo.oooが入っていた。これによって、なりすましであることを容易に理解できた。

xxx xxxのパソコンにマルウェアが感染していて、メール関連の情報が流出していることは明確だった。私は、xxx xxxに、彼のパソコンにウイルスが感染していることを教えた。xxx xxxは、半信半疑ながらもやり取りしたメールをいろいろと調べた。その結果、感染がooo.oooにまで広がっていたことが分かり、そのことをooo.oooに知らせた。ooo.oooは上のアドレスを解約した。

ハッカーは、私の名前とメールアドレスに加えて、xxx xxxとooo.oooの名前やアドレスも知っていた。受信者が見る送信者の名前は、送信者が自由に設定できる。ハッカーは、これら3人のうちの2人が、互いに知己であることを心得た上で、なりすましメールを送付したのだ。ネットでは、個人情報がどこへでも流れ、それを悪用する人間が世界のどこかにいることを心得ていないと、自分だけでなく、他の人にまで想定外の迷惑をかけてしまう。

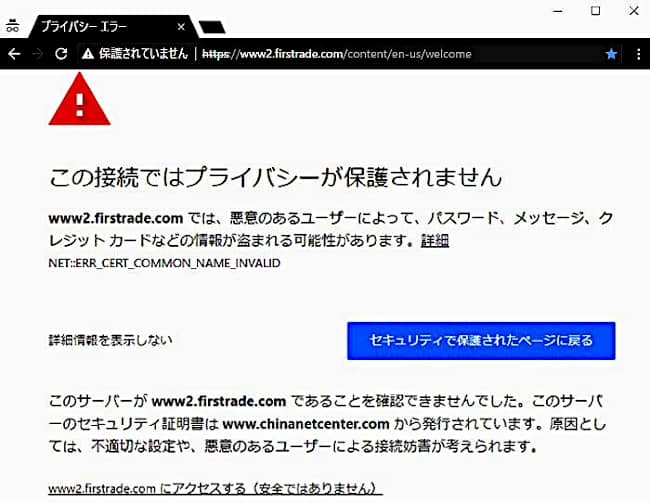

私が口座を持っている、アメリカの証券会社FirsTradeのサイトにアクセスしようとしたところ、FirsTradeのホームページが現れず、下のような警告画面が表示された。ブラウザはGoogle Chromeで、セキュリティを高めたシークレットモードにしてある。

FirsTradeの正規サイトが改ざんされ、ユーザーが偽サイトへ誘導されることをChromeが検知し、このような警告を発したのだ。ウェブサイトの改ざんは、サイトのファイルが保存されている、サーバーの脆弱箇所を狙って行なわれる。偽ファイルがサーバーへ送り込まれる。改ざんサイトが正規サイトに酷似していれば、ユーザーは偽サイトであることに気づかない。

私の事例では、FirsTradeのセキュリティ証明書と偽サイトの証明書がマッチしなかったために、Chromeが偽サイトへのアクセスをブロックした。上図の青枠内に表示された「セキュリティで保護されたページに戻る」をクリックすると、グーグルのトップページが現れる。

「www2.firstrade.comにアクセスする(安全ではありません)」をクリックすると、どこかへ跳ぶ。何が起こるのかの予想をできなかったので、クリックすることはなかった。画面に表示されているwww.chinanetcenter.comへ跳び、IDとパスワードを盗むための本物そっくりの偽サイトが、現れたかもしれない。あるいは、その偽サイトから私のパソコンへマルウェアが送り込まれた可能性がある。

アメリカの証券会社のセキュリティ証明書が、中国の企業から発行されることは考えられない。警告画面で表示されたchinanetcenterを検索した結果、このような名前のネット企業が、中国にあることを知った。ただし、攻撃者とこの企業との関係は分からない。検索で知った中国企業のURLはen.chinanetcenter.comで、警告画面のURLと微妙に異なるからだ。ハッカーが、この企業になりすましている可能性がある。

念のためにGoogleでFirsTradeを検索した。検索結果から、FirsTradeのURLが、https://www.firstrade.com/(httpsはhttpが暗号化され、安全性が高いことを示す)であることを確認した。

慎重を期して、サイトの安全性をオンラインで評価した。無料で安全性を評価する5つのサイトへ、該当URLを入力した。

https://www.firstrade.com/は、5つの評価サイトで合格した。https://www2.firstrade.com/については、Trend Micro Site Safety、Norton Safe Web、VirusTotalが安全とした。けれども、SecURLが不正サイトであることを指摘し、gred がこのサイトは存在しないと結論した。ネットで何か怪しい気配を感じた場合は、最大限の注意が必要なことが分かる。以上の所見から、https://www.firstrade.com/を安全なURLと判断した。

偽サイトへの誘導どころか、私のFirsTradeの口座を、そっくりそのままどこか他の金融機関へ移動させようとする試みが、以前にあった。さすがにおかしいと感じたFirsTradeが、確認のためのメールを私に送ってきた。私には全く身に覚えのないことなのでその旨を知らせ、事なきを得た。

ウイルス対策ソフトは万能の盾ではないが、ウイルス対策ソフトをインストールしていないデバイスは、間違いなくハッカーの格好のえじきになる。

Windows10には、「Windows Defender」というウイルス対策ソフトが、初めから標準装備されている。デバイスを常時監視し、マルウエアが入り込んだときに即座に削除する、リアルタイム保護機能がある。その他に、デバイスに保管されているファイルを調べるスキャン機能、ランサムウェアやトロイの木馬を遮断する改ざん防止機能、アプリケーションなどを保護するEMETなどの機能がついている。

「Windows Defender」は、ウイルス対策ソフトとして十分に機能するように思われる。しかし、攻撃者は、どこにでもぜい弱性を見つけてしまう。ウイルス対策ソフトの性能を定期的に調査している、AV Comparativesという第三者機関の報告によると、「Windows Defender」だけではセキュリティ対策が不十分であることが分かる。「Windows Defender」は汎用のウイルス対策ソフトなので、概観的な監視しか行ってない。ユーザーによって使用環境の条件が異なる、メールやネットバンクの保護には不十分だ。

「Windows Defender」だけに頼るのではなく、ウイルス対策に特化したソフトのインストールが必要になる。無料のウイルス対策ソフトは、監視範囲が狭い上にパッチの更新頻度が低い。ぜい弱性を十分にカバーできないだけではなく、新しい脅威を見逃してしまう恐れがある。有料ソフトを使うほうがいい。「カスペルスキー」、「ウイルスバスター」、「マカフィー」、「イーメット」などがよく知られている。

「マカフィー」は、長い歴史を持っているウイルス対策ソフトだ(「サイバー世界戦争の深い闇」)。いろいろなアプリケーションに試用版が入っている。

「カスペルスキー」はプロ好みのウイルス対策ソフトだが、ロシア製であることに注意をうながす専門家がいる。ロシアの諜報機関と関係があるというのだが、私には確認のしようがない。

私のフランス人の友だちは、「カスペルスキー」をインストールしているので、パソコンのセキュリティは完璧と信じていた。しかし、彼のパソコンがウイルスに感染していたために、メールアドレスやメッセージなどのメール関連の情報が、外部へ流出してしまった。ハッカーが流出情報を悪用して、私にもサイバー攻撃を仕掛けてきた。彼と「カスペルスキー」は、私が指摘するまで感染に気づくことがなかった(エッセイ52「メールを攻撃から守る方法」)。セキュリティに完璧はない。

マイクロソフト社は、標準装備の「Windows Defender」以外に、ユーザーが自分でインストールする次の2つのセキュリティソフトを、無料で配布している。マイクロソフト製品なので、安全性には問題がない。Defenderに追加して、少しでもセキュリティのレベルを上げるようにしたい。他のソフトが見逃した脅威をこれらの追加ソフトが検出すれば、インストールした意味がある。

1.「Safety Scanner」

2.「悪意のあるソフトウェアの削除ツール」

「Safety Scanner」は、常時機能しているわけではない。即ち、リアルタイムでの感染阻止はできない。ユーザーが手動でデバイスのスキャンをする。スキャンによって、デバイスに既に入り込んでいたウイルス、ワーム、トロイの木馬、スパイウェアなどのマルウェアを検出し、削除する。攻撃によって発生した変更を元に戻すことができる。

「悪意のあるソフトウェアの削除ツール」の機能は、「Safety Scanner」に似ている。ウイルス、ワーム、トロイの木馬を検出し削除するが、 スパイウェアは削除しない。動作中の悪意のあるソフトウェアのみを検出するので、活動を停止していれば検出不能になる。

マイクロソフト社によると、2005年1月からの1年半の間に、2億7千万台のコンピュータがこのツールを実行した。感染があった570万台から、1600万の悪意のあるソフトウェアが削除された。311台に1台の割合で削除が実行されたことになる。これは、活動中のマルウェアに関する割合なので、スキャン時に活動を停止していたマルウェアも考慮すると、インストールされていたマルウェアの数は、はるかに多くなる。スキャン時に削除されなかったマルウェアが、活動を開始する恐れがある。